추진배경

악성메일 훈련 개요

추진배경

최근 악성코드를 포함한 이메일을 통한 해킹시도가 지속적으로 발생하고 있으며, 이로 인한 계정 탈취, 정보유출 등의 피해가 우려됨. 학내 구성원을 대상으로 해키에메일 대응 모의훈련을 실시하여 정보보안 의식을 향상시키고 사이버위협 대응 역량 강화

- ‘FBI’에 따르면 2020 사이버 주요 범죄 유형은 랜섬웨어 *피싱 스캠이며, 피해규모가 가장 큰 것은 기업 대상 *지능형 사기 메일(BEC)임.

- ‘FireEye’에 따르면 사용자의 스팸 메일 열람률이 3%인 것에 비해 스피어피싱 시도 이메일 열람률은 70%에 달한다고 함.

- ‘FireEye’에 따르면 사용자의 스팸 메일의 스팸 메일 링크 클릭률이 5%인 것에 비해 스피러피싱 시도 이메일의 링크 클릭률은 50%에 갈한다고 함.

*파싱 스캠(Phishing Scams): 공공기관, 은행과 같은 신뢰할 수 있는 단체로 사칭하여 개인 정보를 탈취하는 지능형 공격(APT)수법임.

*BEC(Business Email Compromise): 기업을 대상으로 한 이메일 침해 공격을 뜻하며 송금과 관련된 직원이나 경영진, 회사의 공식 메일 계정으로 사기 거래 피싱 공격을 가하기 때문에 금전 피해가 큼

[참고] 과학기술정보통신부와 한국인터넷진흥원 주최 ’21년 상반기 사이버위기대응 모의훈련‘ 결과, 기 참여기업의 메일 열람률과 첨부파일 클릭률이 신규 참여기업에 비해 낮게 나타남.

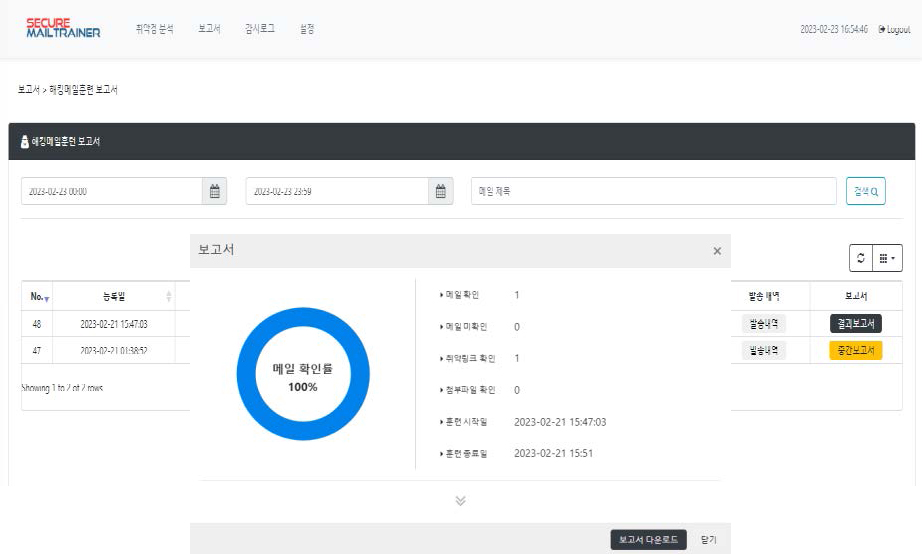

훈련절차

1단계

훈련 대상사에서 요청 한 시나리오를 토대로 악성메일 제작

2단계

훈련 일시에 훈련 대상자에게 제작한 악성메일 발송

3단계

악성메일 발송 시점부터 훈련 종료일까지 평가 항목에 대한 데이터 수집

4단계

수집한 데이터를 토대로 결과 보거서 도출

5단계

결과 보고서를 토대로 임직원들의 악성메일에 대한 대처 능력 파악 및 대응책 수립

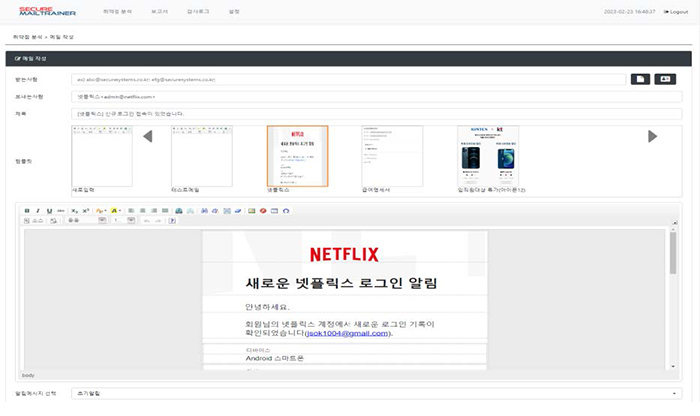

훈련시나리오

| 단계 | 공격위치 | 시나리오 내용 | 평가항목 |

|---|---|---|---|

| 1 | 메일본문 | 신뢰할 수 있는 단체를 사칭한 URL 버튼 포함 메일 수신 | 메일 열람 여부 : 출처를 알 수 없는 메일을 열람했는지 평가 ※ 메일 열람 여부는 ‘URL 클릭 여부’와 동일하게 평가됩니다. |

| URL 클릭 여부 : 악성 행위가 발생할 수 있는 URL을 클릭하였는지 평가 | |||

| 첨부파일 | 신뢰할 만한 내용을 열람토록 사칭한 첨부파일 수신 | 정적 파일 클릭 여부 : 악성 행위가 발생할 수 있는 파일을 클릭하였는지 평가 | |

| 동적 파일 클릭 여부 : 암호입력을 통한 화면잠금 기능등의 능동적 제어(별도개발) | |||

| 2 | 피싱사이트 | URL 버튼과 연결되는 피싱사이트에서 개인 정보 입력 | 정보 입력 여부 : 메일과 연결되는 사이트에서 민감한 정보를 요구하는 경우, 요구 정보를 입력했는지 평가 |

| 3 | 피싱사이트 결과페이지 | [Case 1] 정보 입력 결과 페이지와 사칭 메일에 답장 유도 [Case 2] 모의훈련 안내 페이지 | 악성 메일 답장 여부 : 출처를 알 수 없는 메일(답장 받는 주소가 변경되는 변조 메일)에 답장을 했는지 평가 |

악성메일 훈련 개요

SECURE MailTrainer V1.0